Назначение продукта

Автоматизированные процессы ИБ

Управление информированием по вопросам ИБ

Модуль «Управление информированием по вопросам ИБ» (УИВИБ) предназначен для:

- учёта персонала организации, а также третьих лиц, которые осуществляют работу со сведениями, составляющими коммерческую тайну, и иной конфиденциальной информацией (в том числе виды доступов и выполняемые роли в области защиты конфиденциальной информации);

- учёта заключенных договоров и соглашений по вопросам ИБ (включая согласия на обработку ПДн, соглашения о неразглашении ПДн, соглашения о неразглашении конфиденциальной информации, договоры и соглашения о конфиденциальности и т.д.);

- проведения обучения и повышения информированности персонала по вопросам информационной безопасности (включая учёт квалификаций работников в области ИБ, проведение обучение и проверок знаний, составление перечней необходимых квалификаций, обучений и инструктажей).

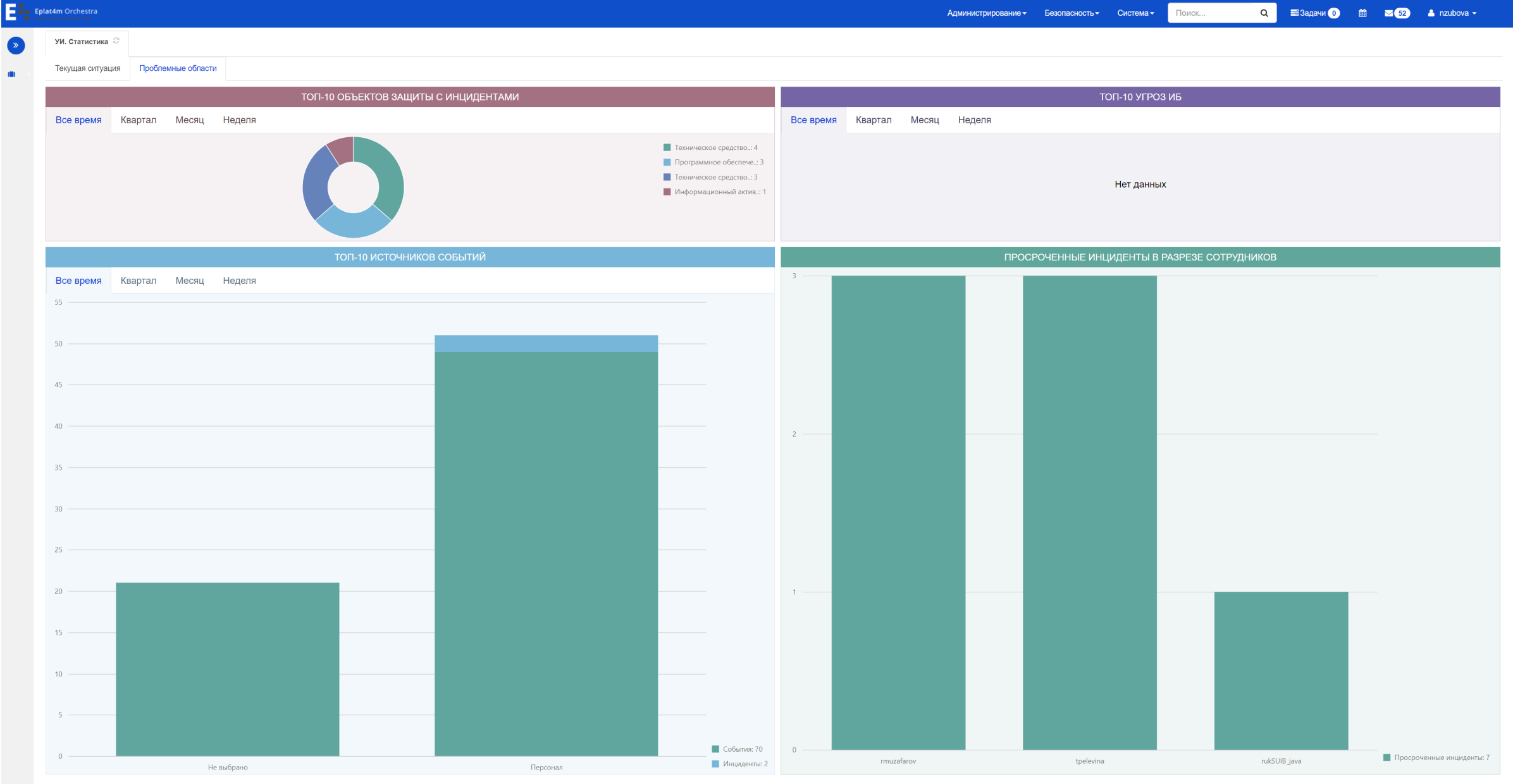

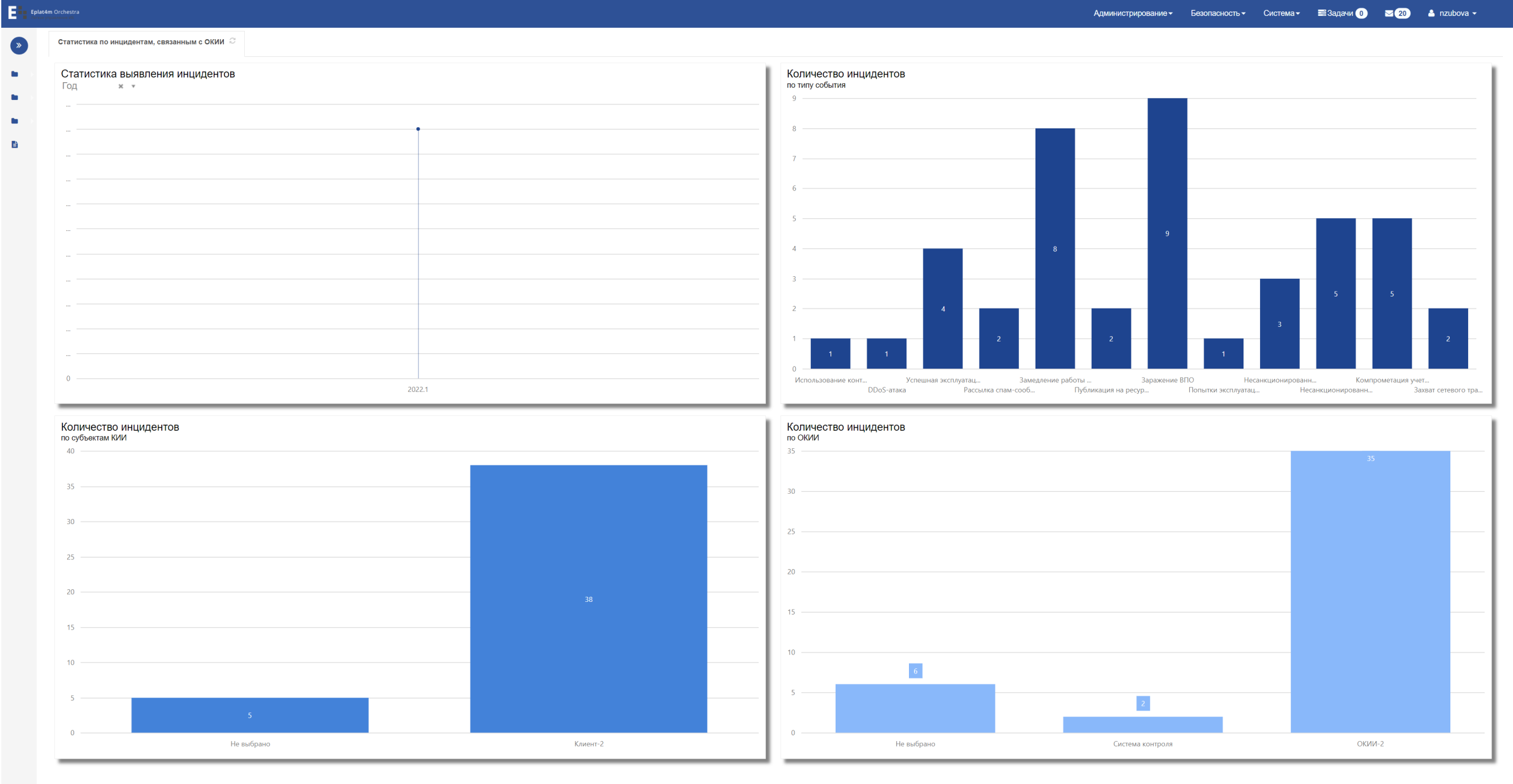

Управление компьютерными инцидентами и нештатными ситуациями

Модуль «Управление компьютерными инцидентами и нештатными ситуациями» (УКИНС) предназначен для автоматизации процесса обработки событий, инцидентов и нештатных ситуаций, связанных с информационной безопасностью.

Процесс, выстроенный в модуле УКИНС, разделён на следующие составляющие:

- подготовительный этап (формирование группы реагирования на инциденты ИБ, формирование типовых сценариев по реагированию и расследованию, интеграция со смежными системами для импорта/экспорта информации о событиях, инцидентах и нештатных ситуациях);

- работа с событиями, инцидентами и нештатными ситуациями (регистрация, проведения расследования и (или) реагирования, проведения оценки и анализа тяжести последствий, формирование отчетных форм и документов);

- устранение последствий (анализ статистических данных, выполнение мероприятий по устранению последствий и предотвращению повторного возникновения инцидентов и нештатных ситуаций).

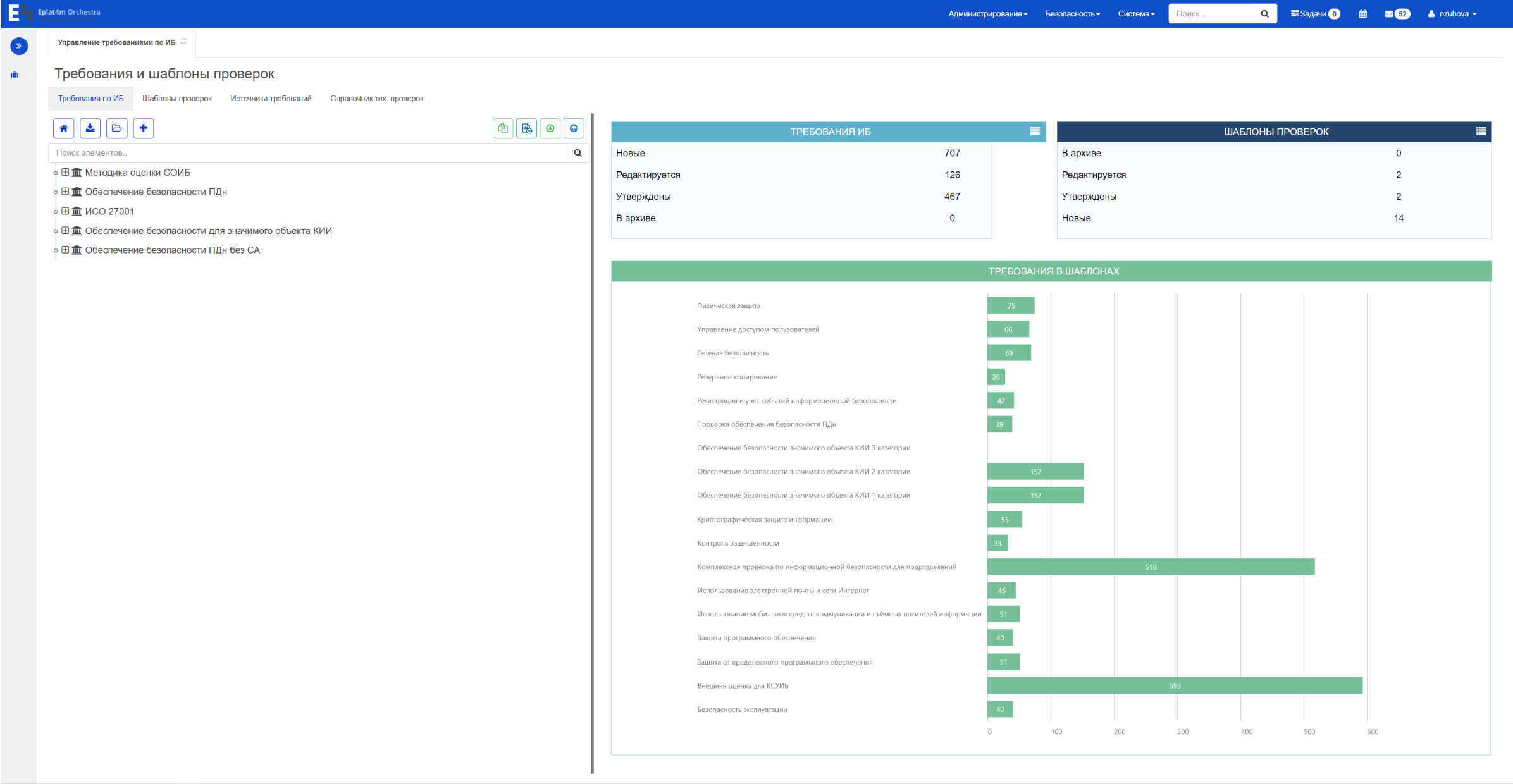

Управление контролем состояния безопасности

Модуль «Управление контролем состояния безопасности» (УКСБ) предназначен для автоматизации процедур учета требований по ИБ, проведения проверок и контроля состояния соответствия требованиям по ИБ в организации.

Модуль УКСБ выполняет следующие функции:

- определение требований по ИБ (в том числе добавление собственной методики оценки требований);

- проведение внутренних проверок (всей организации или отдельных подразделений) на соответствие требованиям по ИБ;

- интеграция со сторонними системами аудита информационной безопасности для импорта сведений о выполнении требований;

- управление устранением несоответствий требованиям ИБ в подразделениях.

Дополнительно может быть включена методика оценки, основанная на соответствиям требованиям ГОСТ Р ИСО/МЭК 27001 Системы менеджмента информационной безопасности. Требования.

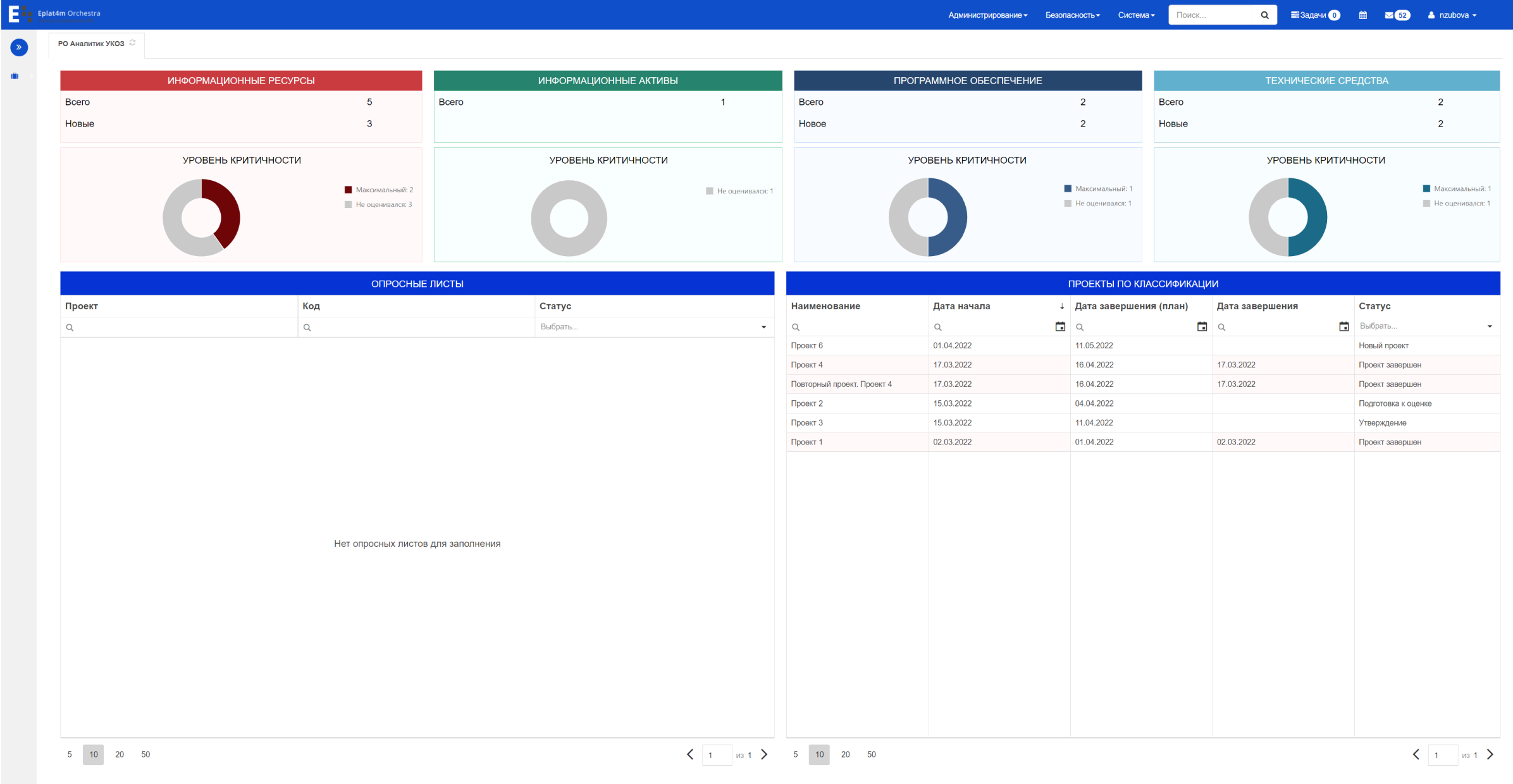

Учет и классификация объектов

Модуль «Учёт и классификация объектов» (УКО) предназначен для инвентаризации объектов защиты предприятия и проведения классификации их по уровню критичности для бизнес-процессов в случае нарушения конфиденциальности, целостности и доступности (низкий, средний и высокий уровни критичности).

В рамках модуля УКО автоматизируются следующие функции:

- формирование паспортов информационных систем (ИС) с возможностью включения записей из справочников объектов защиты (ОЗ), входящих в состав ИС;

- назначение ответственных за ИС;

- формирование, хранение версий реестра ИС;

- учет и ведение карточек ОЗ;

- определение критичности ОЗ, входящих в ИС;

- оповещение о необходимости произвести определение критичности ОЗ или актуализировать показатели критичности;

- интеграция со сторонними системами инвентаризации для импорта/экспорта данных об объектах защиты;

- ведение вспомогательных реестров (объекты размещения, организационная структура, справочник работников);

- классификация ИС с учетом критичности ОЗ, входящих в ИС.

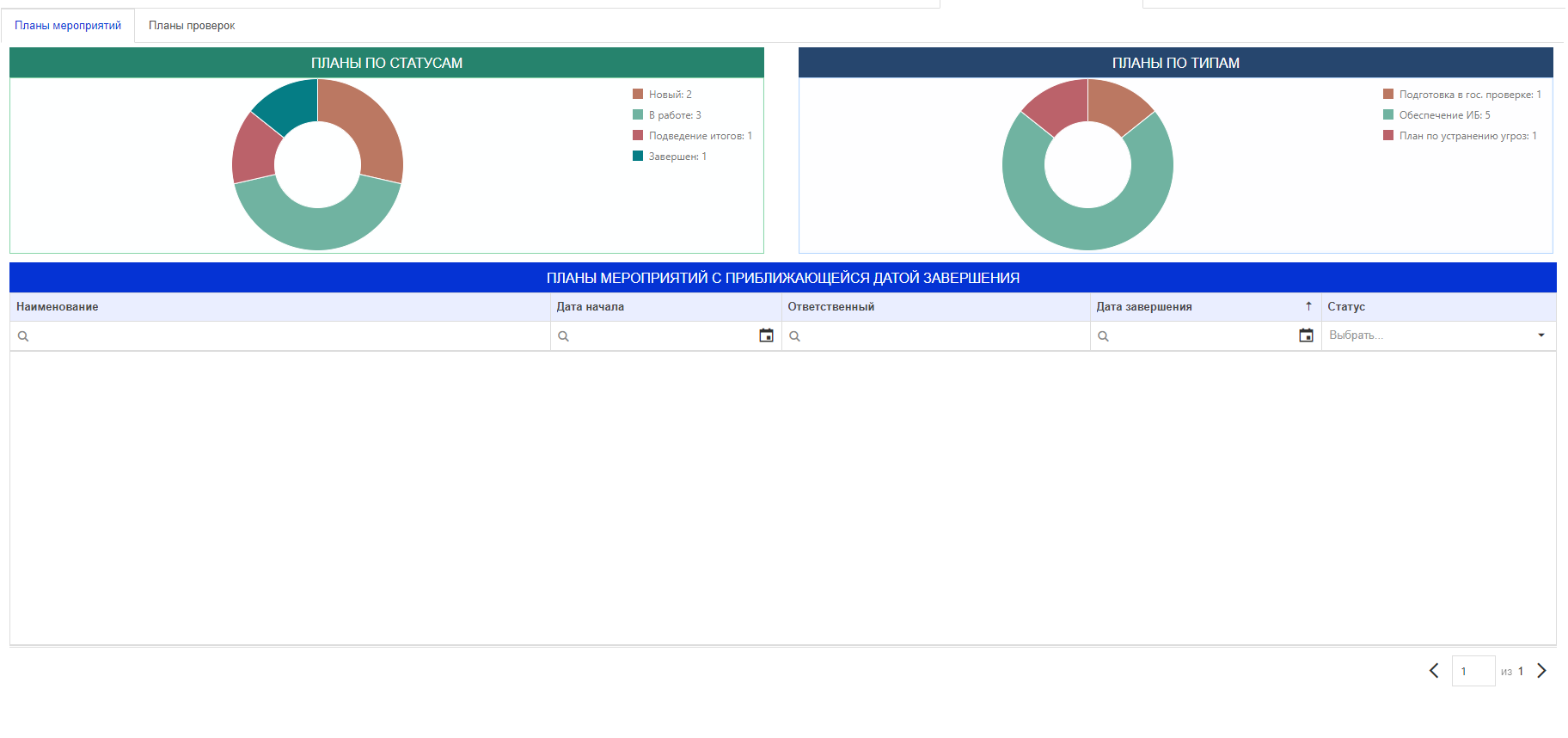

Управление мероприятиями по информационной безопасности

Модуль «Управление мероприятиями по информационной безопасности» (УМОИБ) содержит следующий функционал:

- управление планами и мероприятиями по подготовке, проведению и устранению недостатков государственного контроля в области ИБ;

- управление планами и мероприятиями по различным направлениям ИБ (устранение угроз, устранение уязвимостей, планирование работ подразделения ИБ и т.д.);

- интеграция с иными модулями и системами task-tracking для быстрого создания мероприятий и хранения актуальной информации.

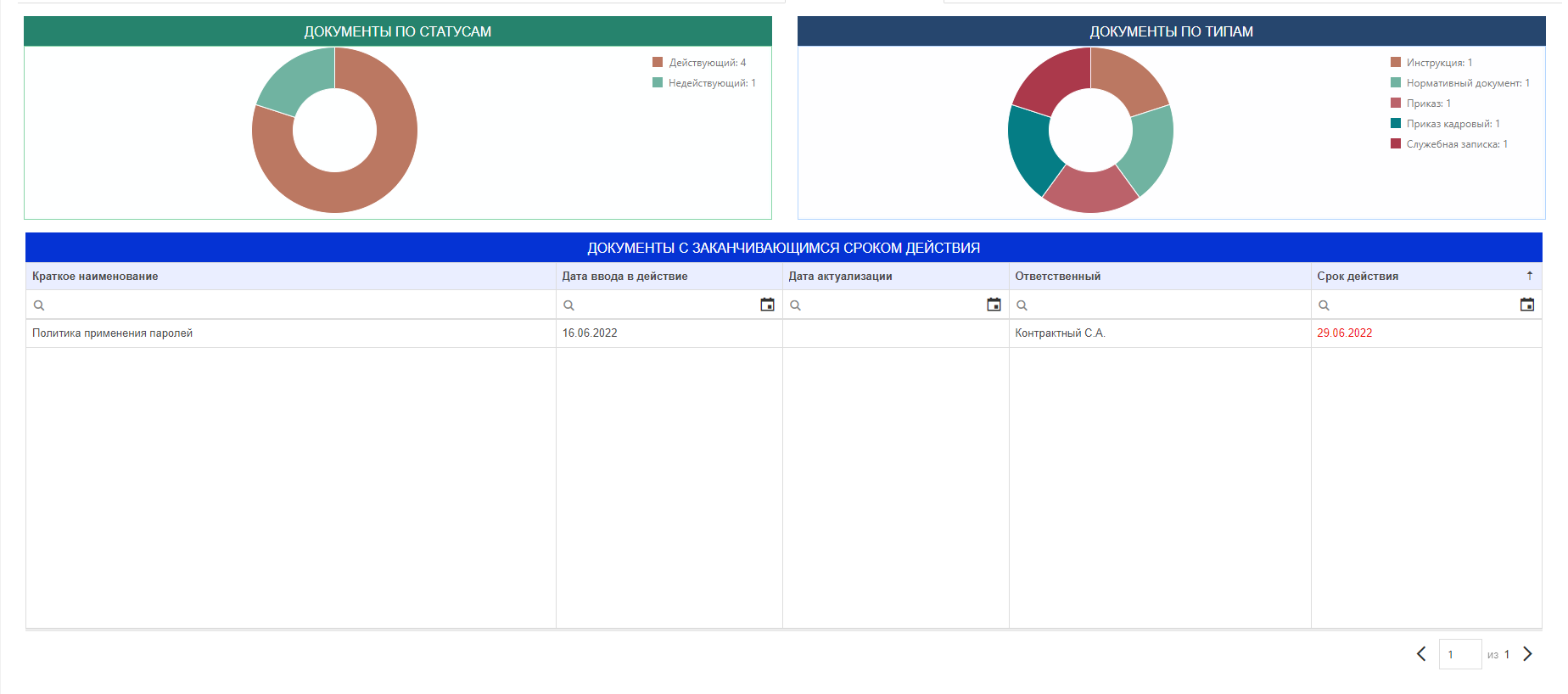

Управление документами по информационной безопасности

Модуль «Управление документами по информационной безопасности» (УДИБ) позволяет решать следующие задачи:

- управлению актуальными версиями документов (нормативные документы, ОРД, шаблоны и т.д.);

- отслеживание версионности, внесенных изменений и сроков действия;

- автоматическое создание необходимых документов на базе заведенных шаблонов и данных из системы;

- настройка уведомлений о необходимости актуализации документации;

- интеграция с системами электронного документооборота для импорта/экспорта документов и сведений о них.

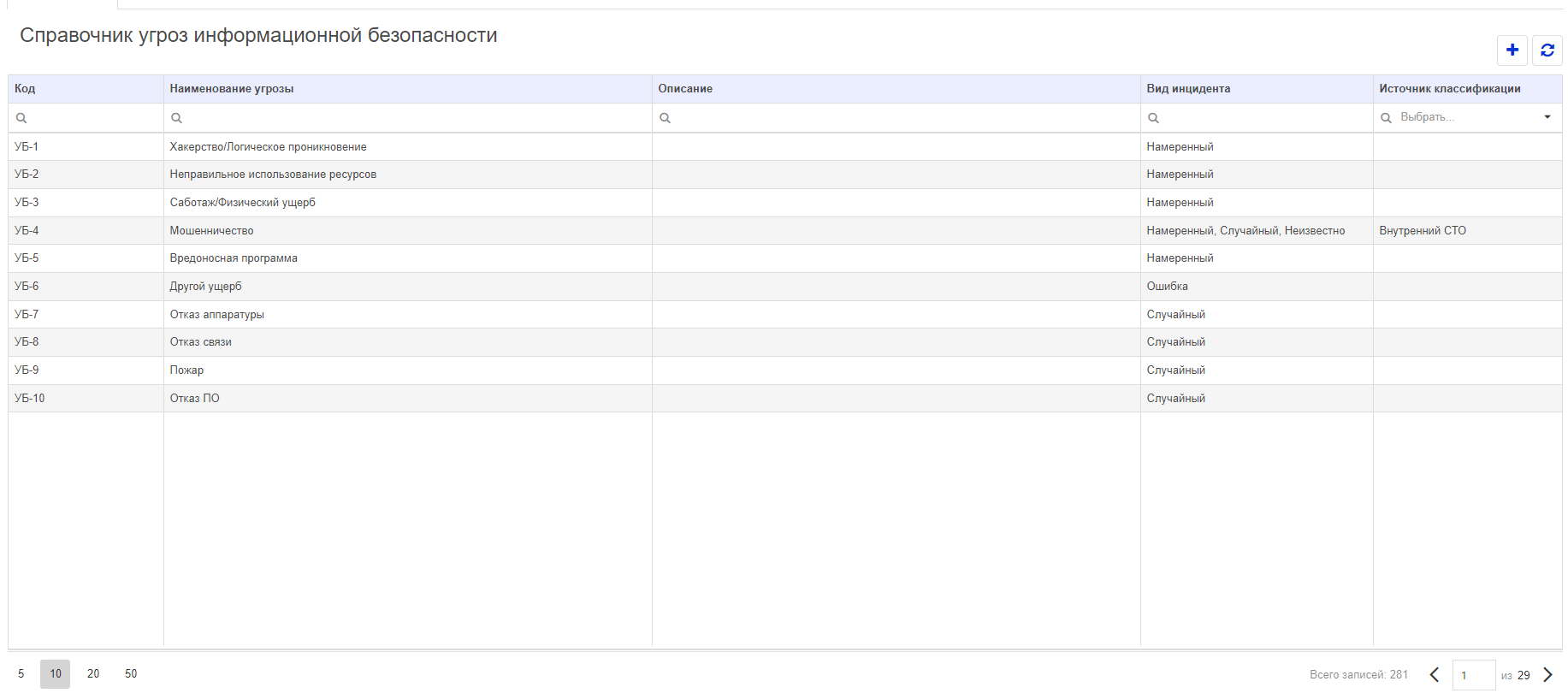

Управление угрозами и уязвимостями информационной безопасности

Модуль «Управление угрозами и уязвимостями информационной безопасности» (УУУИБ) предназначен для выполнения следующих функций:

- регистрация и хранение сведений об угрозах и уязвимостях ИБ;

- формирование планов устранения угроз и уязвимостей ИБ;

- выполнение мероприятий по устранению угроз и уязвимостей;

- интеграция с внешними сканерами безопасности по поиску угроз и уязвимостей для актуализации информации.

Управление обработкой персональных данных

Модуль «Управление обработкой персональных данных» предназначен для соблюдения требований Федерального закона от 27.07.2006 №152-ФЗ «О персональных данных» и иных подзаконных актов в области обработки персональных данных.

Основные автоматизируемые функции:

- учёт субъектов ПДн (включая обращения субъектов ПДн, типы ПДн для категорий субъектов, формирование уведомлений об обработке ПДн, а также фиксация выполнения требований об обработке специальных и биометрических ПДн и особенностях трансграничной передачи ПДн);

- учёт ИСПДн (ведение реестра типов и процессов обработки, носителей ПДн в составе ИСПДн и работников, допущенных к ИСПДн, а также определение уровня защищенности ИСПДн и уровня исходной защищенности ПДн и формирование перечня требований по защите ИСПДн, описанных в ПП №1119 и Приказе ФСТЭК №21, и учёт их выполнения;

- управление процессом обеспечения безопасности ПДн (учет инцидентов в ИСПДн, учёт носителей ПДн, учёт средств защиты информации, а также наполнение и актуализация иных справочников, связанных с обеспечением безопасности ПДн).

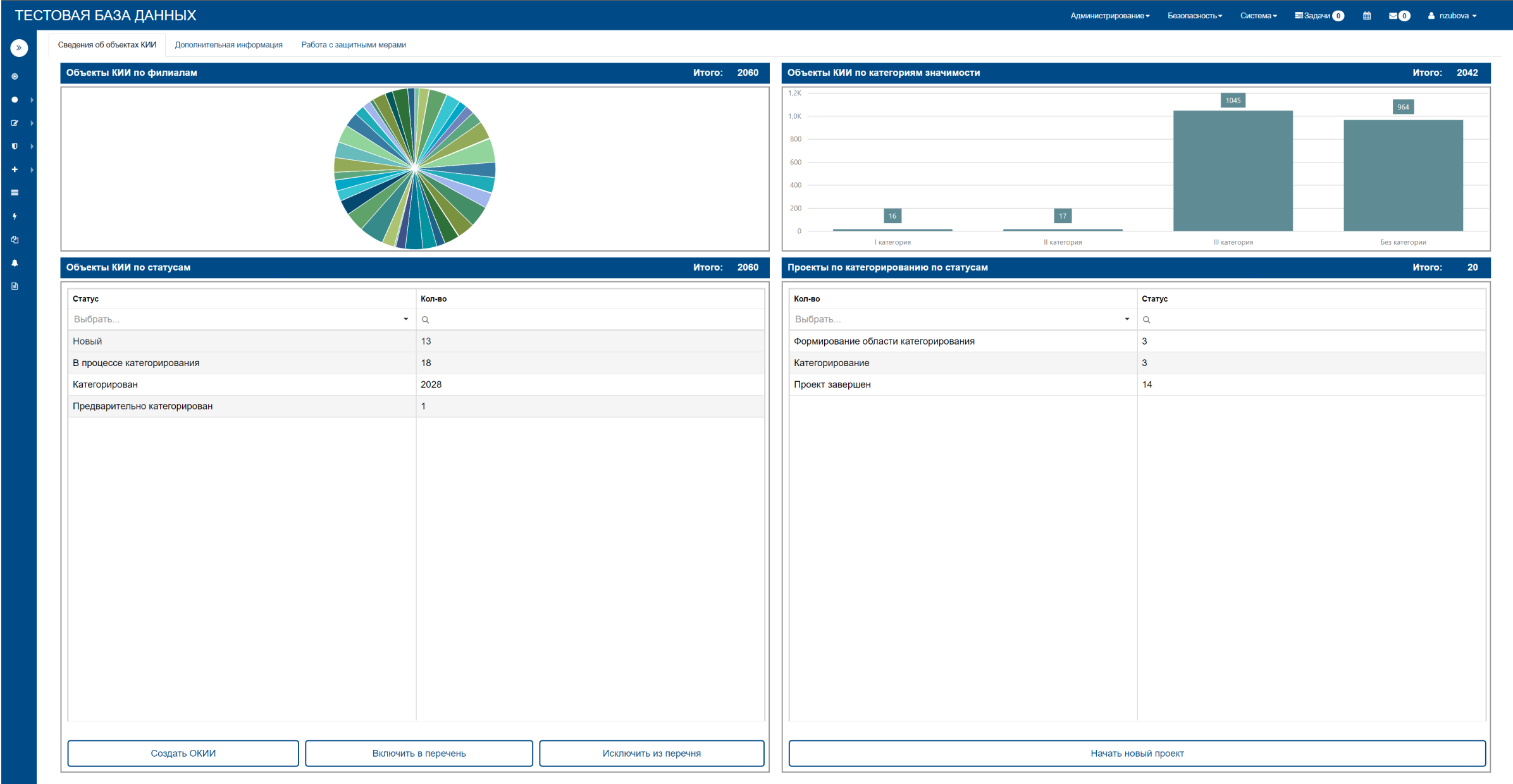

Управление критической информационной инфраструктурой

Модуль «Управление критической информационной инфраструктурой» (УКИИ) позволяет автоматизировать выполнение следующих требований законодательства в области обеспечения безопасности критической информационной инфраструктуры:

- ведение реестров субъектов КИИ и относящихся к ним объектов КИИ в соответствии с требованиями, предъявляемыми нормативными документами;

- проведение категорирования объектов КИИ и определение уровня критичности;

- автоматическая подготовка необходимых документов (сведения об объекте КИИ, акт категорирования объекта КИИ, перечень объектов, подлежащих категорированию) в соответствии с шаблонами, утвержденными ФСТЭК России;

- оценка соответствия выполнения требований приказов ФСТЭК России.

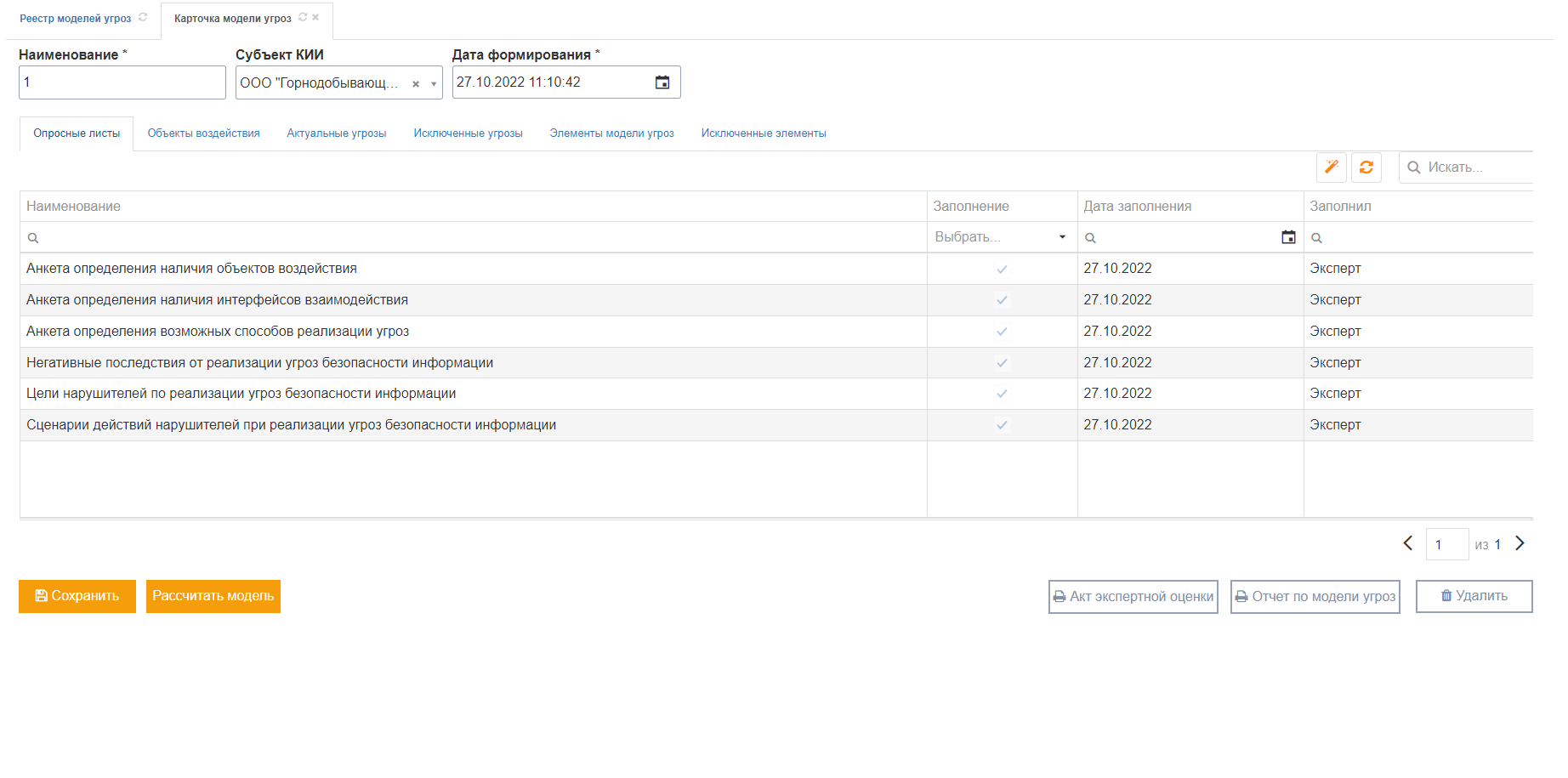

Моделирование угроз безопасности

Модуль по построению моделей угроз безопасности информации основан на Методике, утвержденной ФСТЭК России 05.02.2021, и позволяет определить актуальные угрозы.

По итогам моделирования угроз возможно сформировать в редактируемом виде проект модели угроз для последующего утверждения. Так же в соответствии с п. 2.14 Методики ведение модели угроз безопасности информации и поддержание ее в актуальном состоянии может осуществляться в электронном виде.

В соответствии с требованиями федерального законодательства построение моделей угроз требуется для планирования мероприятий по защите информации на объектах КИИ, ГИС, АСУ ТП, ИСПДн и в иных случаях по решению обладателя информации или операторов систем и сетей.

Взаимодействие с НКЦКИ

Модуль «Взаимодействие с НКЦКИ (ГосСОПКА)» предназначен для автоматизации взаимодействия с Национальным координационным центром по компьютерным инцидентам для координации деятельности субъектов критической информационной инфраструктуры Российской Федерации по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты.

Задачи, решаемые модулем «Взаимодействие с НКЦКИ (ГосСОПКА)»:

- ведение реестра субъектов КИИ и относящихся к ним объектов;

- регистрация, реагирование и расследование инцидентов информационной безопасности;

- интеграция с системами сбора и корреляции событий (SIEM) для импорта информации об инцидентах ИБ;

- взаимодействие с НКЦКИ в интерфейсе модуля для передачи информации об инцидентах ИБ, состоянии их расследования, а также для получения информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения.

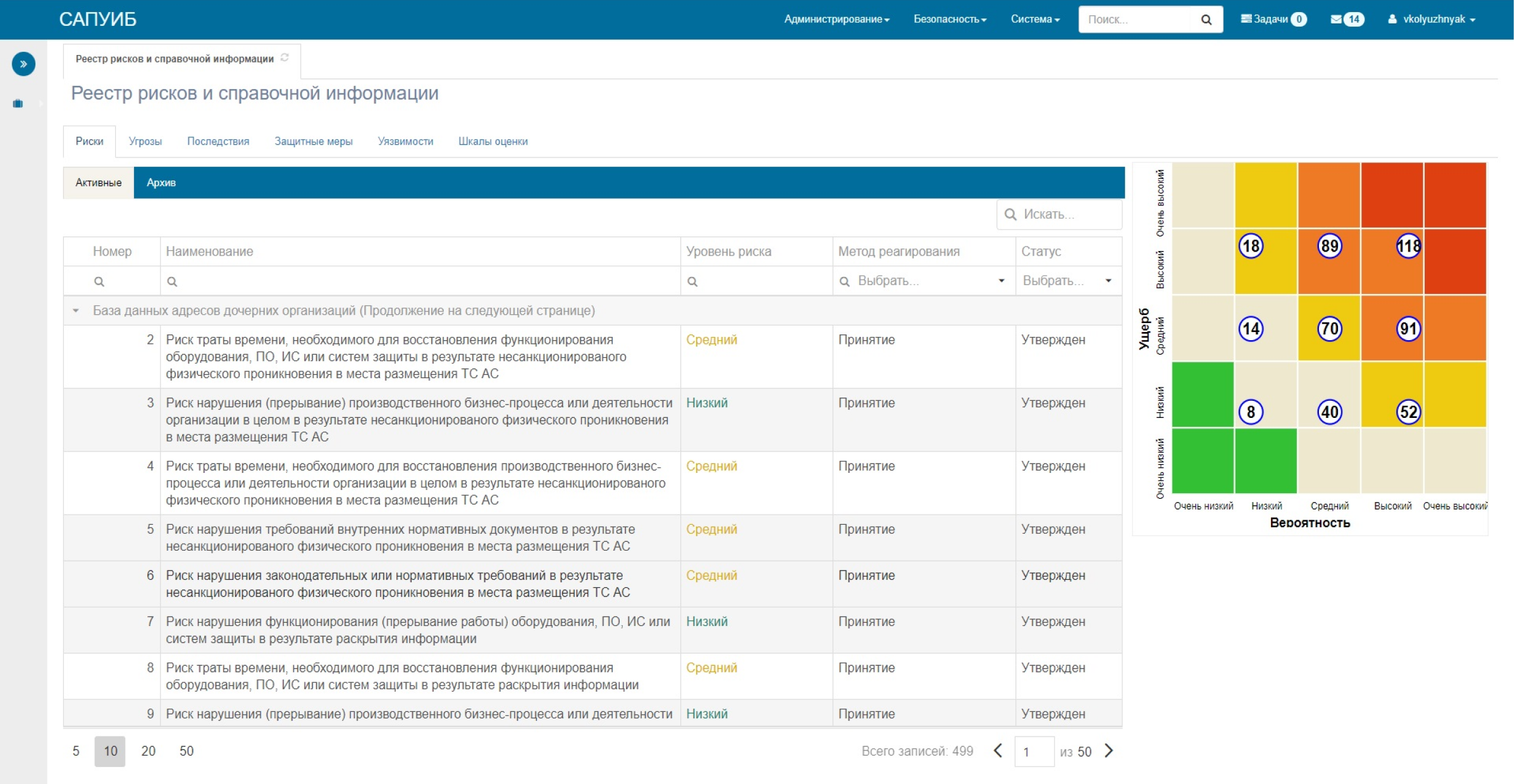

Управление рисками

Модуль «Управление рисками ИБ» предназначен для автоматизации процедур Системы управления ИБ по идентификации, анализу, оценке рисков ИБ. Для процесса оценки рисков используется полуколичественный метод анализа рисков, который обеспечивает минимально достаточную точность результатов оценки рисков ИБ. Метод использует знания экспертов и типовые перечни угроз, уязвимостей, защитных мер.

Базовые рабочие процессы модуля управления рисками:

- «Управление риском», используется для управления реестром рисков ИБ;

- «Оценка рисков ИБ», используется для управления проектами по идентификации, анализу и оценке рисков.

Возможно добавление других качественных или количественных методик оценки рисков ИБ.

Документация для САОБ

Реализованные интеграции

SIEM-системы (Security information and event management)

- Ankey SIEM и Ankey SIEM NG

- MaxPatrol SIEM

- RuSIEM

- Symantec Security Information Manager (SSIM)

- ArcSight

Системы контроля защищенности и соответствия стандартам ИБ

- MaxPatrol 8

- Redcheck

- XSpider

DLP-системы (Data leak protection - предотвращение утечек информации)

- Infowatch traffic monitor

- Searchinform

Системы мониторинга и отслеживания конфигураций и статусов

- Zabbix

- 10-strike

Системы контроля конфигураций и состояний рабочей среды

Efros Config Inspector

IDM-системы (Identity Management - системы централизованного управления учетными записями пользователей и их полномочиями)

Ankey IDM

Системы управления оборудованием и инфраструктурой

- HPE Systems Insight Manager

- VmWare vSphere

- Checkpoint

- Microsoft System Configuration Manager

Антивирусные системы

Kaspersky security center

Службы каталогов

Active Directory

Системы управления персоналом

1C: Зарплата и управление персоналом

Системы управления ИТ-инфраструктурой

HP Service Desk

Системы контроля и управления доступом

Sigur

Расчет стоимости

Свяжитесь с нами, чтобы получить индивидуальный расчет стоимости и условия партнёрской программы: info@ussc.ru